En allvarlig sårbarhet relaterad till anslutning till VPN-nätverk visas i operativsystemet iOS 13.3.1 och senare. Denna sårbarhet förhindrar att all nätverkstrafik krypteras. Buggen påpekades av ProtonVPN, som också var den första som upptäckte den. Felet i fråga gör det möjligt att kringgå VPN-kryptering, vilket kan äventyra säkerheten för användardata och även dela användarens IP-adress.

Det kan vara intresserar dig

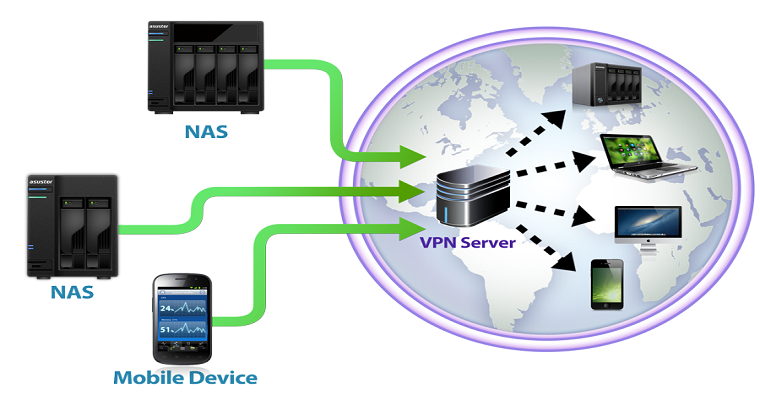

Inte bara i operativsystemen iOS och iPadOS, vid aktivering av en VPN-anslutning bör alla andra nätverksanslutningar avslutas och anslutningen återställas i krypterad form. Men på grund av en bugg som först dök upp i iOS 13.3.1 och som ännu inte har åtgärdats, sker inte denna procedur när du ansluter till ett VPN. Istället för att avsluta alla anslutningar och starta om dem krypterade, förblir vissa anslutningar öppna, vilket gör att nätverksanslutningar kan kringgå VPN-kryptering. Med sådana osäkra anslutningar kan data och användarens IP-adress avslöjas, och därmed även deras potentiella identifiering. Enligt ProtonVPN är användare i länder där medborgare övervakas och deras rättigheter kränks också i riskzonen på grund av denna bugg.

Endast vissa processer med kortlivade kopplingar "uppför sig" på det sårbara sätt som beskrivs ovan. En av dem är till exempel pushnotissystemet från Apple. Tyvärr finns det inget VPN-app- och verktygstillverkare kan göra åt det tidigare nämnda felet. Användare har inget annat val än att manuellt avsluta och återaktivera alla nätverksanslutningar. De gör detta genom att aktivera flygplansläget, som de inaktiverar igen efter att ha anslutit till ett VPN. Aktivering av flygplansläge kommer omedelbart och helt att avsluta alla pågående anslutningar. Den återställs sedan i krypterad form efter att VPN har aktiverats. Den beskrivna lösningen är för närvarande det enda sättet att hantera detta fel. Apple är enligt uppgift medveten om sårbarheten, så det är troligt att användare kommer att se en korrigering i en av nästa iOS-uppdateringar.

Och hur ansluter jag till VPN när iPhone är i flygplansläge och därför inte är ansluten till Internet?

Jag ber om ursäkt för frågan. Jag provade det nu och det verkar som att den även i flygplansläge ansluter till VPN. Jag vet inte hur, men det verkar fungera.